cloud_database_security

cloud_database_security

风铃夜行实现方式

- 防DDoS攻击

- 当您通过外网连接和访问RDS实例时,可能会遭受DDoS攻击。当RDS安全体系认为RDS实例正在遭受DDoS攻击时,会首先启动流量清洗功能,如果流量清洗无法抵御攻击或者攻击达到黑洞阈值时,将会进行黑洞处理,保证RDS服务的可用性。具体请参见攻击防护。

- 访问控制策略

- 您可以为每个实例定义IP白名单,只有白名单中的IP地址所属的设备才能访问RDS。

- 账号之间实现资源隔离,每个账号只能查看和操作自己的数据库。

- 系统安全

- RDS处于多层防火墙的保护之下,可以有力地抗击各种恶意攻击,保证数据的安全。

- RDS服务器不允许直接登录,只开放特定的数据库服务所需要的端口。

- RDS服务器不允许主动向外发起连接,只能接受被动访问。

- 数据加密

- 阿里云提供各类加密功能,保障您的数据安全。

| 安全方面 | 本地部署责任 | 云服务提供商 (CSP) 责任 | 客户责任 |

|---|---|---|---|

| 物理安全 | 企业 | 数据中心、服务器、基础设施 | - |

| 网络安全 | 企业 | 虚拟机网络、防火墙、DDoS防护 | 网络配置、WAF规则 |

| 虚拟化层 | 企业 | 虚拟机监控程序、底层平台 | - |

| 操作系统 | 企业 | - | 操作系统补丁、配置、强化 |

| 应用程序 | 企业 | - | 应用程序安全、代码、配置 |

| 数据 | 企业 | - | 数据分类、加密、访问 |

| 访问控制 | 企业 | 核心IAM服务、底层认证 | 用户/组权限、策略 |

| 补丁管理 | 企业 | 基础设施补丁 | 操作系统、应用程序、数据库补丁 |

| 灾难恢复 | 企业 | 灾难恢复基础设施、核心服务 | 灾难恢复计划、RPO/RTO配置、数据恢复 |

| 合规性 | 企业 | 认证、遵守标准 | 数据/应用程序满足法规 |

参考资料

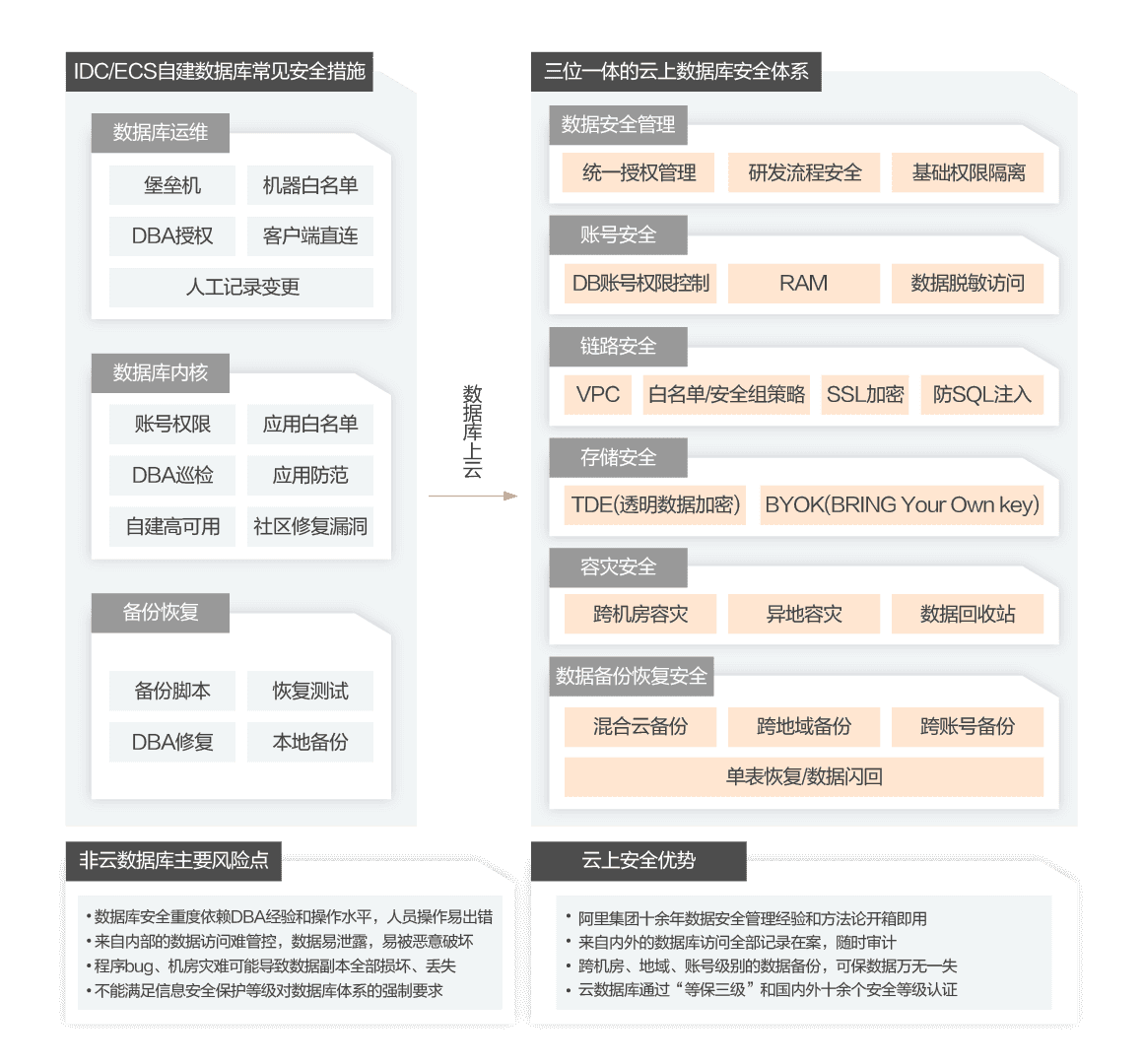

随着云计算的蓬勃发展,越来越多的企业正将业务重心转向云数据库,这促使人们重新审视数据安全策略。相较于传统的本地数据库,云数据库在安全责任、数据存储、访问控制、备份与恢复以及数据加密等方面呈现出显著差异。

好的,针对安全责任分配、控制与定制化、成本与可控制性影响,我将分别举例说明云数据库和本地数据库的差异。

一、 安全责任分配

1. 物理安全

本地数据库例子:

- 本地责任: 某公司将数据库服务器放置在自己的机房内。公司需要负责机房的选址、建设(防震、防火)、门禁系统(刷卡、指纹识别)、视频监控、UPS电源、空调系统以及配备安保人员进行24小时巡逻。如果发生火灾或水灾,公司需要自行应对并负责数据恢复。

- 影响: 公司需投入大量资金和人力维护物理安全,且安全级别可能受限于预算。

云数据库例子:

- CSP责任: 某公司使用AWS RDS(关系型数据库服务)。AWS负责其全球数据中心的物理安全,包括多层围栏、生物识别门禁、24/7专业安保、环境控制(温湿度、消防)、冗余电力供应等。这些都是AWS的责任。

- 客户责任: 客户不负责数据中心的物理安全。客户的责任是确保其云账户凭证的安全,防止未授权用户登录其AWS账户并访问数据库。

- 影响: 客户无需投入物理安全成本,享受CSP提供的顶级物理安全,但需信任CSP并做好自身账户安全。

2. 操作系统补丁管理

本地数据库例子:

- 本地责任: 公司在自己的Linux服务器上安装了MySQL数据库。IT运维团队需要定期(例如每月)检查Linux操作系统的安全补丁,下载补丁,测试兼容性,然后安排停机窗口进行安装和重启。他们还需要负责MySQL数据库软件本身的补丁更新。

- 影响: 补丁管理工作量大,需要专业人员和严格的流程,一旦补丁不及时可能面临漏洞风险,或因测试不足导致业务中断。

云数据库例子:

- CSP责任: 公司使用Azure SQL Database。Azure负责底层虚拟机操作系统的补丁管理和维护,包括操作系统的安全更新、驱动程序更新等,通常在不影响客户服务的情况下进行。

- 客户责任: 客户通常不需要直接管理Azure SQL Database底层操作系统的补丁。客户的责任是确保其应用程序代码兼容数据库的新版本特性(如果进行数据库版本升级),并管理数据库用户账号和权限。

- 影响: 客户省去了操作系统补丁管理的繁琐工作,可以更专注于业务应用。

二、 控制与定制化

1. 网络隔离策略

本地数据库例子:

- 控制与定制化: 公司拥有对网络基础设施的完全控制权。他们可以设计复杂的VLANs(虚拟局域网)、设置硬件防火墙规则、部署入侵检测/防御系统(IDS/IPS)、配置特定的VPN隧道,甚至购买专用线路,以实现极其精细和定制化的网络隔离策略。

- 影响: 完全控制带来最大的灵活性和定制化能力,但需要高昂的成本、专业的网络工程师团队和持续的维护。

云数据库例子:

- 控制与定制化: 公司使用Google Cloud Spanner。Google Cloud提供VPC(虚拟私有云)网络,允许客户创建隔离的私有网络。客户可以通过安全组、网络ACLs(访问控制列表)来控制数据库实例的入站和出站流量。虽然可以在一定程度上定制网络策略,但底层网络基础设施(如Google的全球骨干网、DDoS防护)是由CSP管理的。

- 影响: 客户在CSP提供的框架内进行定制,灵活性不如本地部署极致,但在便捷性和规模化方面有显著优势。复杂的网络基础设施管理被抽象化,降低了运维难度。

2. 访问控制(IAM)策略

本地数据库例子:

- 控制与定制化: 公司可以自由选择身份提供者(如Active Directory)、数据库的用户管理系统,并手动配置细粒度的权限。例如,可以为每个数据库用户创建特定的角色和权限,并与公司内部的组织结构高度匹配。如果需要,甚至可以开发自定义的访问控制逻辑。

- 影响: 拥有完全的控制和定制化能力,但实施和维护一个复杂、一致的访问控制系统需要大量的人力和时间,尤其是在大型、多部门的企业中。

云数据库例子:

- 控制与定制化: 公司使用Amazon Aurora。客户可以利用AWS IAM服务来创建用户、角色,并定义细粒度的策略(Policy),精确控制对Aurora实例、数据库、表甚至特定API操作的访问。例如,可以创建一个IAM角色,只允许某个部门的分析师对特定数据库进行只读查询,并限制其只能从公司内部的特定IP地址范围访问。

- 影响: 云IAM提供了强大的内置工具和自动化能力,极大地简化了大规模的访问控制管理。虽然是在CSP的框架下定制,但其灵活性和安全性足以满足绝大多数企业的需求。

三、 成本与可控制性影响

1. 灾难恢复(DR)

本地数据库例子:

- 成本与可控制性: 某公司需要实现数据库的异地灾难恢复。他们需要在数百公里外的另一个城市购买或租赁第二个机房,采购一套与主数据库机房类似的硬件设备(服务器、存储、网络设备),铺设专线或建立高速VPN,并安排专门的IT团队管理和维护这个异地DR站点。此外,还需要开发和测试数据复制与故障转移方案。

- 影响: 实现高RPO/RTO的DR方案成本极高,需要巨额的资本支出和运营支出,且初期投入大,利用率可能较低。控制权在于公司可以完全掌控所有细节。

云数据库例子:

- 成本与可控制性: 某公司使用Google Cloud SQL。他们可以简单地配置跨区域复制,将数据库实例的数据同步复制到另一个地理区域。当主区域发生灾难时,可以通过简单的操作将服务切换到备份区域,实现快速恢复。CSP负责底层基础设施的维护和复制机制。

- 影响: DR成本大幅降低,通常按实际使用的存储和流量付费,无需巨额前期投入。恢复速度快,可控制性体现在配置层面,而底层复杂性由CSP管理。

2. 数据加密与密钥管理

本地数据库例子:

- 成本与可控制性: 公司决定对本地数据库中的敏感数据进行静态加密。他们需要购买硬件安全模块(HSM)来安全存储加密密钥,HSM设备本身价格昂贵,还需要专业人员进行安装、配置、维护、密钥生命周期管理(生成、轮换、备份、销毁)以及审计。

- 影响: 对密钥拥有绝对的控制权,但成本高昂,且需要专业的密码学知识和运维能力来确保密钥的安全性。

云数据库例子:

- 成本与可控制性: 公司使用阿里云RDS。他们可以利用阿里云的密钥管理服务(KMS)来管理数据库的加密密钥。客户可以选择使用阿里云托管的密钥,也可以使用自己的客户主密钥(CMK)集成KMS。阿里云KMS提供了高可用性、FIPS认证的HSM来保护密钥,并自动化了密钥轮换。

- 影响: 成本通常是基于API调用量和密钥数量的按需付费模式,无需购买和维护昂贵的HSM硬件。可控制性在于客户可以指定密钥策略、轮换周期等,但无需关心底层密钥基础设施的维护。CSP提供了一个安全且便捷的密钥管理方案,降低了管理复杂性。

评论

匿名评论隐私政策